Todos conocen la historia oficial de Facebook, conocen en detalle cómo fueron sus inicios, sus primeros pasos, sus inconvenientes y evolución. Conocen a sus creadores, a los “suertudos” estudiantes de la Universidad de Harvard protagonistas de la increíble historia, y su innovadora y maravillosa idea. Hollywoodse ocupó que así sea, y que hasta el más despistado conociera el sueño americano de esos visionarios jóvenes emprendedores cumplido. Se ocupó de darle una inocente credibilidad de maravilloso y mágico cuento de Disney, sobre todo, cuando los “conspiranoicos” comenzaban a hablar más de la cuenta por inesperadas filtraciones de información clasificada. Nunca más oportuno que la pantalla grande para mostrar las generosas capacidades persuasivas de la ilusión y la manipulación de masas. Hay una constante en todas estas increíbles historias, “Harvard”. Hoy veremos otra historia, la que Hollywood no contó ni contará nunca, la que Disney no escribirá, la que usted nunca leerá en un medio de comunicación masivo. La historia secreta de Facebook, el libro de las caras.

|

| Red ARPAnet |

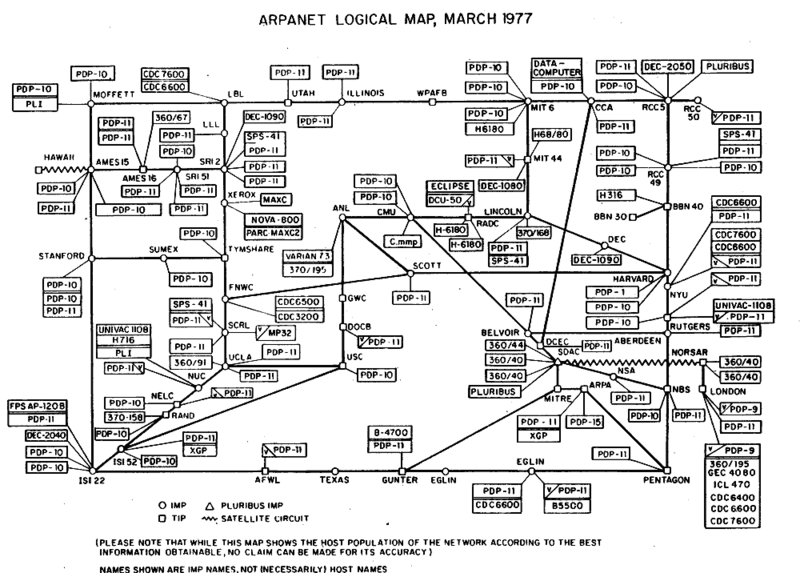

Para comprender correctamente esta historia y su propósito, antes tenemos que transportarnos a los comienzos de Internet, cuando todavía era una intranet militar- gubernamental de DARPA llamada ARPAnet (Advanced Research Projects Agency Network o Red de la Agencia para los Proyectos de Investigación Avanzada de los Estados Unidos). No me detendré en fechas ni precisiones, tampoco en los personajes, el que desee puede tomarse el trabajo e investigar al respecto, sólo haré mención a los acontecimientos de forma cronológica para entender los hechos. ARPAnet era un conjunto de computadores IBM, conectados entre sí, para acceder a información y programas de defensa nacional del ejército de Estados Unidos, en la época de la guerra fría. Pueden encontrar cantidad de información al respecto en la red. Lo importante es que cuando la intranet de DARPA es “extendida” y se convierte en Internet, fue por la necesidad de información relacionada precisamente a la defensa nacional y al control de la población. Si una (x) cantidad de computadores podían estar conectados entre si, y compartir información, también se podía extender a otros ordenadores de Universidades, empresas y organismos no gubernamentales, y obtener información de ellos. Luego surgió la idea de extender este control de información al total de la población. Los ordenadores personales de IBM hicieron posible que muchos usuarios dispusieran de su propio equipo donde guardar información. El asunto era llegar a la mayor cantidad de usuarios posibles, para luego pasar a la segunda fase, la interconexión de todos ellos mediante Internet. Para lograr esto era indispensable que el individuo común se interesara en ésta nueva “herramienta”, así que se armó un departamento especial en el CERN que se dedicó a diseñar el lenguaje HTML y construyó el primer servidor, página y cliente Web del mundo, llamado w3.org World Wide Web (WWW). Luego un equipo se dedicó las veinticuatro horas del día durante meses, a subir información y desinformación a la red, así nacieron los primeros clientes y páginas www, guardadas en servidores del CERN y del pentágono en Washington DC. Lamentablemente no se tuvo la integración que se esperaba, aunque se invirtieron medios, tecnología y fondos ilimitados. Bill Gates (otra mentira) es un claro ejemplo de ello. Windows, Apple, IBM, Intel, AMD, la tecnología extraterrestre, etc, etc, etc, fueron indispensables para el propósito, pero pese al esfuerzo no se logró llegar a la población más limitada económica y culturalmente, así que se optó por un plan “B”, la telefonía celular, que cerró la brecha que dejaban los computadores personales. Solucionado este pequeño inconveniente, que no relataré ahora, se pasó a la segunda etapa, Internet para todos y monopolizado por las compañías de comunicaciones, que les “comunicaban” cada nuevo usuario y conexión a la red que se llevaba a cabo. Ahora sólo faltaba extraer la información, para eso se necesitaban dos cosas, un programa para recopilar datos y otro para escuchar y discriminar cuales eran importantes y cuáles no.

|

| Instalaciones receptoras Red Echelon |

Aquí entra la tercera fase, el espionaje total, rápido y seguro. Este se lleva a cabo por dos medios, el primero es la escucha y análisis constante del flujo de información. Se aprovechó para este trabajo a la red ECHELON ya existente, que es considerada la mayor red de espionaje y análisis para interceptar comunicaciones electrónicas de la historia, aunque existen otras similares. Controlada por la comunidad UKUSA (Estados Unidos, Canadá, Gran Bretaña, Australia, y Nueva Zelanda), ECHELON puede capturar comunicaciones por radio y satélite, llamadas de teléfono de línea, celulares, faxes, e-mails, mensajes de texto y a partir de la década del 90, tráfico de Internet en casi todo el mundo, ejecutado por programas o bot`s automatizados llamados arañas web, incluyendo el análisis automático y clasificación de las interceptaciones. Se estima que ECHELON intercepta más de tres mil millones de comunicaciones cada día. A pesar de haber sido presuntamente construida con el fin de controlar las comunicaciones militares y diplomáticas de la Unión Soviética y sus aliados, su verdadero `propósito es el antes citado. Se sospecha que en la actualidad ECHELON es utilizado también para encontrar pistas sobre tramas terroristas, planes del narcotráfico e inteligencia política y diplomática. Sus críticos afirman que el sistema es usado también para el espionaje económico y la invasión de privacidad en gran escala. Esto último es en realidad su principal objetivo. La existencia de ECHELON fue hecha pública en 1976 por Winslow Peck.

La segunda parte la llevaría a cabo un programa diseñado en los laboratorios subterráneos de la base Dulce con tecnología y programación alienígena, una variante de ese programa es usada y conocido actualmente por los servicios secretos de distintos países con la sigla de CRNVR, y es utilizado para recabar información directamente de la red ECHELON. Trabaja con lo que se conoce vulgarmente como “palabras clave”, sólo se necesitan tres datos o palabras clave para conocer todo sobre el objetivo. Hasta aquí la introducción, ahora la historia secreta de Facebook, la que se concibió tras bambalinas. Por motivos obvios no daré fechas, nombres ni seré preciso en la información. Más bien seré lo más impreciso posible con los datos. Mientras pueda transmitir correctamente la idea y propósito de Facebook, obviaré toda certeza y negaré toda aseveración de que esto que cuento sea verdad.

Como describí en el artículo los niveles de protección, toda acción o acontecimiento programado, diseñado y ejecutado por los Amos, tiene por lo menos, cuatro niveles de protección antes de llegar a la verdad.

1º) Lo más probable.

2º) Lo menos probable pero posible,

3º) Lo más creíble dentro de lo posible.

4º) Lo menos creíble dentro de lo posible.

|

| Diagrama Base Subterránea Dulce Nuevo México |

Los dos primeros cubren lo natural u obvio, y los dos segundos cubren lo conspirativo o menos obvio. Facebook fue protegido magistralmente por los cuatro niveles gracias al mejor programa jamás concebido, el Ego. Basado en este programa humano, fue pensada la quinta fase, ésta constaba de dos etapas, la primera era la infiltración en el sector más joven de la población, aquel que aún no estaba catalogado por ECHELON, la segunda etapa era justamente catalogar, controlar y manipular a ese sector y de paso a todo aquel que usara la “red social” más famosa del mundo. La NSA (National Security Agency) hacía tiempo que trabajaba con el programa diseñado en Dulce (el original), este programa corría bajo un sistema operativo no conocido fuera de los alcances del ejército de Estados Unidos e Israel y que fue diseñado exclusivamente para uso interno. Este sistema operativo hacía parecer a Windows, Mac o Linux como los Mame de la informática, y se caracterizaba por tener una interfaz visual de bases de datos cruzadas, conectado de forma satelital con los servidores de inteligencia encriptados en las distintas partes del mundo, incluido Google, cámaras de seguridad, satélites militares, de comunicaciones, meteorológicos, de espionaje, geoestacionarios y el telescopio espacial Hubble. Sumultikernel era y es compatible con cualquier otro sistema operativo conocido hasta el día de la fecha, incluidos los sistemas operativos Android, Symbian, Windows mobile, iPhone, etc, de los teléfonos móviles y con acceso total a cualquier computador o móvil del planeta, incluidos BlackBerry, ipod, ipad, tablets, etc.

|

| Uno de los servidores de Facebook |

El sistema corría y se basaba en lo que se conoce como programas de “rostros ciegos o sin caras”, perfiles psicológicos de sujetos, catalogados de forma binaria por números y letras, cuya identificación correcta de quien es la persona, se basa en la forma que su cerebro procesa la información, o sea, que para identificarlo no interesan sus datos de filiación, su rostro, sus huellas digitales, su iris, su sexo o cualquier otra característica física. Basta su perfil mental-psicológico único, irrepetible e imposible de disimular, asociado a su ADN, para reconocerlo e identificarlo entre millones de personas, disponga de datos falsos, tenga el rostro que tenga después de doscientas cirugías, le falten las manos o los dedos, no tenga ojos o haya cambiado de sexo infinidad de veces. El sistema de identificación se conoce como GPM (Genetic Psico-Mental) y la implantación del microchip está pensada como solución final de identificación, con la huella psico-mental genética del sujeto y su código binario de identificación. Basado en este programa se incentivó el estudio del genoma humano y se pensó, diseñó y construyó la base para la plataforma de la red social más importante del mundo, que entró en actividad de prueba luego de varios años de estudio y desarrollo, en el año 2004 en Harvard. Luego de dos años de chequeo y mejoras, Face Book, el libro de caras o rostros, en contraparte y alusión al programa “sin rostros” de la NSA, entró en actividad pública hasta el día de hoy, convirtiéndose en tan sólo seis años, en la página más popular y visitada de la red, número 1 en la evaluación de Alexa y con más de 60.000 servidores en todo el mundo. Como nada es lo que parece, y esto no es una excepción, los datos recopilados por Facebook, perfil mental y psicológico, son remitidos directamente a la NSA donde son catalogados con lo que se conoce como puntos de identificación FEMA (Federal Emergency Management Agency). Punto rojo, azul y rosa, utilizados también por el USPS United States Postal Service (Servicio Postal de Estados Unidos) para marcar los buzones de correo de los habitantes, familias, empresas, organizaciones, etc, del que quizás me extienda alguna vez (ver video).

|

| Edificio 7 WTC minutos antes de su destrucción |

Estos puntos catalogan al sujeto como peligroso e irrecuperable, peligroso recuperable y colaborador manipulable. Los puntos deciden el destino del sujeto u objetivo, si se transforma en EP (enemigo público) o se considera un riesgo por eventos o causas particulares, acontecimientos mundiales, desastres naturales o eventos generales. Rojo=exterminio automático (ejecución), Azul=Campo de refugiados (concentración) FEMA, y rosa=Colaborador, material adecuado para el trabajo (esclavo perfecto). Todo este plan y desarrollo de la quinta fase y Facebook, se llevó a cabo en elEdificio 7 del WTC (World Trade Center) que era la sede, entre otras empresas y entidades, de Salomon Smith Barney, IRS Regional Council, US Secret Service, C.I.A., Department of Defense, American Express Bank International, Mayor’s Office of Emergency Management (Oficina/Sede del Alcalde/Ayuntamiento para Coordinación de Emergencias), etc. Por sus especiales características técnicas y resistencia, fue considerado especialmente seguro para la sede de la C.I.A. y los Servicios Secretos, entre otros organismos como algunas dependencias externas y secretas de la NSA. El 24 de Julio del 2001, el WTC cambió de dueño, un mes y dieciocho días después, fue destruido. Quedan claros los motivos de la misteriosa destrucción del edificio 7, aprovechando los acontecimientos del 11 de septiembre del 2001, provocados y programados poco tiempo después que se planificara y desarrollara el proyecto y experimento social más grande de la historia, el Libro de caras, y la quinta fase del plan de control total se pusiera en marcha. No digo que estas sean las causas del auto atentado, pero sí que les vino como anillo al dedo para destruir las posibles pruebas e implicaciones posteriores si la verdad salía a la luz.

No sólo la NSA usa la información recopilada, ya que este plan de control total nació en DARPA hace 50 años, así que también tienen acceso la CIA, el DoD, el FBI, el Departamento de Justicia y todo organismo relacionado con la seguridad nacional de Estados Unidos que así lo demande. Si usted se cree a salvo por no ser ciudadano norteamericano, lamento informarle, que cualquier lugar del mundo es considerado por el gobierno y ejército de Estados Unidos, como territorio norteamericano en caso de crisis mundial. Si me preguntan sobre la veracidad de esta historia, les diré que todo esto es mentira, es una fábula, es producto de mi imaginación, una novela, un buen guión para Hollywood. Y si no, pregúntenle a Facebook, quizás Mark Zuckerberg le responda, alguien le cuente la verdad, le conteste con un ¡Me gusta! o le ponga un punto rojo, azul o rosa en su perfil personal, justo al lado de su número binario de identificación.

Users Today : 271

Users Today : 271 Views Today : 1068

Views Today : 1068 Total views : 27862994

Total views : 27862994 Who's Online : 1

Who's Online : 1

44 respuestas

estamos todos fichados unos mas k otros yo creo debo de ser 3punto rojoy muchos signos de ?????????????????????????????????????,y lo k tenga k ser sera ya k para el resto de los mortalesno solo nos controlan por el caralibro solo tener cuenta bancaria ,tarjetas etc etc asi k si kiero decir algo lo digo solo alguien k conosca y sea lo suficientemente inteligente en el manejo de esta tecnologia puede tener ciertas ventajas sai yo estoy en paz y no cambio nada esto solo es una forma mas para tenernos pendientes mas para aquellos k gusta de cotillar en la vida de los demas,lo k me da mucha pena es que los mas jovenes no tienen limites y no controlan pues cuelgan todoal detalle y no usan esta herramienta para informarce e investigar a mi si se han echo la pedicura etc me importa un pimiento en cada uno esta en exponer tu vida .por esa razon a los espias del cl o fb los mando de paseo solo para que sepan que lo se abrazos ,namaste

http://www.meganoticias.cl/noticiario/reportajes/el-secreto-del-exito.html

Estimados compañeros:

Una cosa curiosa de la que hace tiempo me he dado cuenta, es que casi todo el mundo pronuncia bien Facebook (teniendo en cuenta que los hispanohablantes en general y los españoles en particular) pronunciamos el inglés “muchas veces como nos cuadra”.Es interesante, puede ser que esta sea la palabra compañera de coca-cola, no lo se, pero os aseguro que me sorprende.Mi relación con Facebook, es un tanto insustancial, realice hace ya bastantes años una cuenta para ver y observar que era (tienes que tener cuenta, porque es necesario para entrar), una vez visto, no he vuelto a utilizarlo absolutamente para nada. Desde el primer momento “noté cierto aire” que no me gustó. ¿Que es este sitio?, ¿Porque tengo que contar “mis cosas” para que otros las puedan ver? ¿Tengo que escribir y ver “muros”?, no me gusta, prefiero ver el horizonte. !No entiendo como funciona esto¡. ¿Tengo que escribir como en un foro y ver las respuestas, o dejo mensajes que “por arte de magia” se trasladan a todos “mis seguidores”? ¿Me gusta o no me gusta (a ti que te importa)?. Debo ser ya muy mayor, pero la verdad es que incluso antes de comprender como funcionaban el libro, decidí sacar mi cara de él.

Entiendo, comprendo, acepto e incluso puedo vislumbrar “las virtudes” que puede tener “el librito de los caretos”, pero los riesgos añadidos que conlleva utilizar dicha herramienta para mí no compensan. Si, ya se que me controlarán de otra forma (por supuesto “vivo” en este mundo y percibo lo que en él hay), pero se lo voy a poner un poco mas difícil para que se lo tengan que trabajar.

Compañeros, existen otras formas de comunicarnos, blog, foros, web, incluso correo electrónico (email). Ya, todos estos conceptos de comunicación se quedarán obsoletos con el tiempo, pero siempre he tenido claro un precepto, “Nunca compres lo último, porque seguramente te saldrá muy caro”, confórmate con lo que “conoces” y paso a paso (In english – step by step) con precaución descubre y utiliza otras cosas que puedan ser beneficiosas (aunque sea un poco) para todos.Muchos saludos (también para los que me van a controlar).

PLAS, PLAS, PLAS Y MÁS PLAS (Aplausos)

Morféo, ¿Tu (usted) no eres de aqui, verdad?

Alucinante.

Abrazossssss

Nos dirigimos hacia un mundo conectado a Internet, nos guste o no. Internet ha demostrado ser una herramienta útil para el desarrollo económico y cultural y como tal se la considera, al margen de las intenciones de sus creadores. ¿Renunciaríamos a la luz eléctrica o al agua corriente?

La generación de inmigrantes de Internet se resiste a todo lo que suene a tecnología, lo que los aisla de sus peligros pero también los priva de sus bondades, por ahora. De forma inevitable Internet se convertirá en parte integrante de nuestra vidas, en un futuro que para muchos es presente. Aventuro que algo parecido sucederá con las redes sociales, que de por si constituyen una enorme posibilidad de negocio para sus propietarios, que las impulsarán en su propio beneficio. No parece que la tendencia de las nuevas generaciones sea resistirse a ellas, sino más bien todo lo contrario, y son nuestro futuro.

En este sentido, como ya han comentado otr@s, soy partidario de un uso consciente de esas herramientas, por ejemplo publicando en ellas contenido útil para l@s demás en lugar de expandir nuestro ego a costa de aportar nuestras vivencias personales. ¿No sería mejor educar a esas nuevas generaciones? Pero claro, esa es una tarea harto dificil si sus progenitores, en muchos casos, se aislan del mundo de sus hijos por considerarlo futil o directamente amenazador. En ese sentido hay una frase estupenda que todo el mundo debería asumir: “No publiques en una red social nada que no quisieras ver en el periódico o en la tele o que cualquiera pudiera ver, porque de hecho potencialmente es así de visible”. Recientemente hemos tenido en España el caso de una una concejala española que no se sabía esta frase (buscad “video olvido hormigos” en google).

En cualquier caso debemos contar con que cualquier información que almacenemos en un pc conectado a Internet es suceptible de ser robada en un momento dado. Si se pueden hackear los ordenadores de la NASA o del Pentágono, evidentemente el modesto pc de nuestro hogar también. Lo que habría que preguntarse es si eso sucede ya y a qué escala.

Por supuesto que para cualquier recolector de información es mucho más cómodo que le filtremos lo que consideramos importante y nosotros mismos lo coloquemos a su alcance de forma legal (Esos interminables acuerdos de licencia que nunca nos leemos…). Contestando a lo que comentaba María sobre que toda nuestra información ya está en el quantum, pienso que es mucho más sencillo que un simple funcionario pueda meterte en la carcel por subir una foto de un policía aporreando a una abuela (porque revelas información que permite localizar a ese policía) cuando protestes por la brutalidad policial (sí, quieren lanzar esa ley en España, evidentemente por que se ha mostrado la cara más violenta de algunos de los que velan por nuestra seguridad, ojo que hay de todo). ¿Te meterían en la carcel porque “te conocen del quantum”? Me da a mi que no. Sencillamente es una cuestión de extender los mecanismos de control a los “pisos inferiores de la pirámide”, porque no se pueden controlar a las multitudes esgrimiendo lo que nos han ocultado o nos han hecho creer que son “mentiras”.

Y la aparición de este tipo de leyes, y de otras que fomentan la censura en Internet, sucede porque las redes sociales e Internet también se usan para fines que “no estaban previstos” (al margen de que una minoría las use para fines realmente delictivos). ¿Y si much@s más de nosotr@s las usáramos para esos fines (no los delictivos, se entiende)?

Utilizo la frase que escribí en mi perfil de los foros:

“Soy esclavo, desde siempre lo he intuido, pero protegiendome de la forma necesaria, podré utilizar la “MAGIA” que llevo dentro.”

Saludos.

🙂

gRACIAS mORFEO.

hOY te has lucido.

ZAS!en todo la kara!!!

Estoy to’ animao.Voy ha dejar otro video.Este trata sobre fACEbOOK.

En mi camino personal,me lo encontré un dia en la red.

El _informe de mORFEO profundiza mucho mas,pero no esta mal la info.

Maestro,gRACIAS!!!Y reitero,pedazo de artículo,para mi,ha sido muy espacial.

gRACIAS,gRACIAS,gRACIAS!!!

http://www.youtube.com/playlist?list=PLED9FA405EADFF01A

Cuando el miedo determina nuestros actos, nos alejamos de nuestro camino.

No tener miedo, no es lo mismo que ser inconsciente… Actuar desde la consciencia sin miedo.

Eso dice mi corazón.

Un abrazo.

Una vez alguien me dijo, ante el recelo de dejarle mi número de móvil a facebook para poder validar mi cuenta: “No tienes que preocuparte por nada, eres más que esta marioneta”. Curiosamente ni así pude validar mi cuenta, no me llegaban las claves de validación al movil. Facebook no me quiere.

Por cierto, ¿os habéis dado cuenta de que disqus no acepta los comentarios en el modo de navegación anónima de Firefox? ¿Por qué será?… XD

En la versión móvil no lo sé, porque aún soy de los del tf sin internet, y de los que seguirá así un tiempo al menos, pero en la versión para windows me pide el tf pero nunca lo puse y lo uso perfectamente.

Un abrazo.

Megaupload a lo bestia: Kim ‘Dotcom’ habla de su inminente ‘obra maestra’

http://alternativa11.blogspot.com.ar/2012/10/megaupload-lo-bestia-kim-dotcom-habla.html

Bueno, creo que voy a tener que ver esta pelicula para aprender un poco a no dar tanta información en la red.

Remove: Camuflate,Desaparece y Contraataca

http://www.youtube.com/watch?feature=player_embedded&v=84c54enG-H8

Esta nota ha hecho brotar la vena conspiranoica que tenía medio dormida.Lo de medio dormida es porque una vez comprendido el engaño, esta treta no deja de ser una artimaña de tantas con las que dirigen al rebaño por la senda que les conviene, ayudados por los perros pastores de nombre conocido: Libertad, Democracia, Justicia y Religión .

Recuerdo cuando quité la tapa del cubo de basura, fue leyendo a Daniel Estulin cuyo primer libro no lo encontré sino que vino el a por mí.Deshojando sus investigaciones, sus verdades que me mantenían totalmente fascinado,sin habla, perplejo porque lamentablemente, eran la respuesta a las dudas de lo mucho que me habían contado por que sencillamente, nada encajaba o encajaba de forma forzosa el puzzle.Luego me di cuenta, que hechaba a faltar soluciones a todo lo que destapaba y decidí en ese momento, iniciar este camino, el camino que de buscar mi verdad, esa que realmente te llena interiormente, esa que hace que sientas certeza en las respuestas encontradas y vas dejando la conspiración , como anécdotas del mundo de los oscuros.

Para mí ahora lo verdaderamente fascinante es el encuentro con el Ser, descubrir la Divinidad que llevamos dentro, sentir el corazón,dejar que fluya las palabras que llevo dentro, desarrollar actitudes y aptitudes para superar las trabas que tratan de impedir sacar lo mejor de uno, con objeto de mermar la capacidad de vibrar mas fuerte y mas alto.

Gracias mi querido amigo por tan este artículo tan bien desarrollado, es necesario que todos sepan y otros no olvidemos cuando comenzamos a rasgar el velo de la mentira.

MUCHA LUZ.MAYODEL68

Morfeo tu eres iluminati te pregunto por el logo q usas es un solo ojo, el ojo q todo lo ve

Solriviero: Si ya terminaste de leer la pestaña de información del blog que te recomendo EugenioG, te recomiendo un artículo http://detrasdeloaparente.blogspot.com.ar/2011/11/soy-un-illuminati.html

No juzgues a nadie por su “apariencia”, si Morféo es illuminati realmente no importa. Espero que encuentres la Paz en tu corazón. No bajes los brazos y espero que encuentres lo que buscas, no debe de estar muy lejos…

Luego de la explicación en el detalle que sugiere EugenioG, puedes entrar aquí

http://detrasdeloaparente.blogspot.com.ar/2011/11/soy-un-illuminati.html

donde Morféo habla de “su condición” de Iluminati.

En donde indica :

“Como buen illuminati se quién es el que dejó el comentario. Su nombre, estado civil, situación económica, amistades, ideologías, creencias, etc, etc, etc. También conozco a quien representa, intereses, páginas web, correo electrónico, organización, trabajo, etc, etc, etc. Conozco su teléfono celular, mensajes de texto, llamadas telefónicas, mails, conversaciones por Messenger, Facebook, etc, etc, etc. Conozco sus pensamientos, psicología, miedos, ilusiones, sueños, debilidades, gustos, etc, etc, etc. Y pese a toda esta información, no lo conozco, porque no tengo el acceso permitido al templo. Solo los guerreros de la luz pueden ingresar al lugar más sagrado y protegido de las unidades de carbono, al Ser, la partícula divina del “Do”, y por eso les temo.”

Gracias Solriviero, por la oportunidad de ayudarte y al hacerlo, recordar estas palabras de Morféo. Gracias Morféo por aquellas palabras.

Abrazo grande

Luz∞Amor

HH

Solriviero si tienes dudas es por que todavía no te has empleado a fondo en ti. Te invito a leer y discernir:

1- El misterio de Belicena Villca

2- Los Fundamentos de la Sabiduría Hiperborea.

Si eres capaz de cercar el alma hasta la transmutación Berserker, eres un espiritu hiperboreo liberado con sabiduría y discernimiento para diferenciar el alma creada del espíritu increado. Serás un humano de piedra preparado para la batalla final que se aproxima. Tus iguales sabrás quienes son.

Saludos

VVV

Clasificados o no, si nos mantenemos íntegros será difícil que nos aparten de nuestro camino otra cosa es hacia que lado se inclinará la balanza en el supuesto punto de inflexión. Siempre debemos estar dispuestos a morir y si debemos hacerlo con plena consciencia de nuestro Ser y de nuestro espíritu de servicio, de que debemos tener miedo?

Este año quedará España integrada en el protocolo IPV6, cada IP que serán numeros y letras cada usuario podrá colgar 65.000 maquinas conectadas a la IP contratada. Todo el mundo quedara pronto en este protocolo de comunicación, la escusa es por falta de IP. Con este nuevo protocolo todas las redes privadas de operadoras que dan servicio al cliente, empresas etc. utilizando rooters en IPV4 no podran ver a los usuarios en IPV6. Todo este cambio a IPV6 obligado, se beneficia la CIA y todo el cuarto oscuro. Osea cada maquina conectada a internet tendra una IP real y estará identificada.

Os dejo otra noticia muy interesante que comentar:

http://www.youtube.com/watch?v=5rGN2HBI-tc

Saludos

VVV

Estimado amigo FMS Tienes razon en lo que expones y además otra serie de “maniobras raras” que se han adelantado sobre lo previsto con caracter urgente. Se trata de la entrada en funcionamiento de las tecnologias de 4ª G (cuarta generacion) para telefonía móvil con lo que era preciso desplazar la banda radio electrica que ocupaban los canales de television. Asi desde el 1 de enero quien no haya resintonizado su TDT no podrá acceder a muchos de esos canales.

Desde mi óptica aqui se “matan” varios pájaros de un tiro. Veamos : por una parte todos en España deberemos adaptarnos a la nueva banda. Dejando libre para las operadoras ese espacio antes ocupado. Eso cuesta dinero y en tiempo de crisis pues ya se sabe.

2º las operadoras están dando muy malos servicios de cobertura y lo imputan a estos cambios. Pudiera ser que durante un periodo “pequeño” en diciembre no haya comunicaciones hasta completar el transito.

3º Como esto fue aprobado via urgencia en ¡¡¡agosto ¡¡¡¡ por Consejo de ministros, pues ni se paso por cedazo parlamentario, ni ná de ná. Articulo 33. Hágase

Ahora viene la campaña de marketing para vender aparatitos 4G como churros ¿con crisis en España ?

Qué tanta urgencia en todo este asunto???????? Quien está apretando????????? por qué ??????????????’

Como somos muy conspiranoicos pues piensa mal y acertarás. Ahi lo dejo

Mi consejo : No sean manirotos y mantenganse con su viejo móvil. Usenlo muy poco, preferible por telefonía fija siempre que puedan, esa que va a través del cableado y no satelital.

Si llevan el móvil encima, lejos del plexo solar o corazon Los hombres son muy dados a meter en el bolsillo de la camisa…… Enfundenlo entre algun elemento como papel de aluminio (tipo jaula faraday)

Saludos cálidos a tod@s.

Estimado F M S:Noticia importante que ya conocía, pero seguramente habrá personas que no piensen en “la gran trascendencia” que supone este “hecho irrelevante”-Muchos saludos – (a partir de ahora mi DNI – IP – también lo será en internet)

La mercantilización de Facebook: nueva función permitirá que compañías usen tu información para venderte productos

http://pijamasurf.com/2012/10/nueva-funcion-de-facebook-da-permiso-que-companias-hagan-de-tu-informacion-un-medio-para-vender/

Vuelvo a poner el comentario de ayer ya que como lo hice desde el movil solo se veia en la version movil del blog. Tambien he notado que en la version movil del blog los comentarios estan visibles sin requerir aprobacion, al menos eso parece. http://www.detrasdeloaparente.blogspot.com.ar/2012/10/facebook.html?m=1 ya que he visto comentarios alli que nunca llegaron a aparecer en la version web y que ahora ya tampoco estan en la version movil.

Bueno, mi comentario era este:

Creo que visto esto, es importante lograr aparentar ser un punto rosa

(solo en apariencia) pero siendo realmente candidato a punto rojo o

azul. Algo asi como lobos infiltrados entre las ovejas. El tema es como

hacerlo, como escapar de tanto control informatico en un mundo tan

hiperconectado e hipercomunicado como el actual?

Y a los que entramos en esta página ¿cómo se nos clasifica?

salu2

Apreciable Absa. Con mucho atrevimiento de mi parte y sin temor al ridículo te diré lo que siento.- Creo que se nos podría clasificar como una “especie” de apóstoles en preparación,

que de momento no resultamos peligrosos para las agendas, pero cuando no quede ninguna duda de nuestras convicciones y nos siéntamos preparados para volar solos, y que se nos dé el banderazo de salida, entonces si tendremos que trabajar con cautela y precaución extrema

para realizar nuestra encomienda.-Un abrazo y que estés bién.-

Gracias Charlyd por tu respuesta.

Todas esas dualidades, no dejan de ser los platillos de una balanza con continua oscilación en uno u otro sentido. Siendo así, si ellos tiene la información, tiene que haber por logica otra internet, mas segura, otro plano de comunicación accesible o lo que sea que pueda equilibrar la balanza. Hay que buscarla, encontrarla o construirla, ¿que opinais?

jajajaja, muy graciosa y el remate es el colmo jajaja. Saludos y gracias Facedo.

Facebook… que se puede decir… en el artículo anterior se comentó sobre como los egos se mostraban en el como exponiendose cual maniquies en una vidriera, posando, en la peor borrachera, haciendo alarde de los mil y uno yoes, un instrumento para el alimento del ego al fin y al cabo…

Pero por otro lado, miremos bien si nos sirve como se nombraba en http://detrasdeloaparente.blogspot.com.ar/2012/10/selecciones.html

¿De qué tenemos que temer? Usemos las herramientas para nuestro beneficio, aunque sean creadas para todo lo contrario. ¿Saben hasta en que posición duermo? LOS FELICITO… no caigamos en la paranoia. Si vos elegiste Ser, Sé y punto. Cerré mi cuenta de facebook hace 6 años, si la memoria no me falla, cuando un ataque de paranoia (intuición) me agarro de repente.

Antes formulé una duda en el foro sobre como podían saber que decisión iba a tomar en el transcurso de mi día… Me la respondo ahora aquí con este artículo… con el ego.

Yahoo, Gmail, google, facebook, vaticano, reina de inglaterrra, aliens, demonios, satanás, etc, etc, etc ¿Quieren saber todo lo que puede desviarme de mi camino? Se los regalo en una listita escrita en un papel rosa perfumado, con un moñito atado… es suyo, no es mío. Pero tengan claro que ya no les temo y estoy al tanto de todo lo que me desvía de de mi meta.

Gracias Morféo por las mentiras de siempre.

IN A STATION OF THE METRO.

The apparition of these faces in the crowd;

Petals on a wet, black bough.

( La aparición de estos rostros en la multitud;

Pétalos entre el ramaje oscuro y húmedo.)

— Ezra Pound

Son inteligentes, pero NO TAN inteligentes. Su acción es una acción desesperada y paranoica a gran escala: como tal, sujeta a errores.Mas de un perfil será tildado de tal color y esto desarrollará una evaluación equivocada, tal como la sentencia de un juez o un tribunal, basta creer que es "Justo", para que así lo sea; aunque en realidad, no lo sea. La "Justicia y lo verdadero absoluto" no es gobierno de los hombres, y menos de las máquinas desarrolladas e inventadas por él. Si, para ellos sirve o servirá un promedio; es decir que acertarán en porcentajes favorables a sí mismos, (ello ya está implícito en el plan).Es tal el desconcierto que obra esta forma de pensar, que errarán sin remedio. Deberíamos leer los libros de Vincent Packard (prohibidos), acerca de los estudios encarados hace mas de 50 años atrás, para poder moldear y/o controlar a los hombres o a la humanidad.Tarde o temprano, esta enfermedad pública los va a llevar a cometer un error tan grande, que perderán el control apetecido. la humanidad entonces, habrá tenido su "purga", soñada por muchos como una solución, fruto de ese error. Es decir que mueran o desaparezcan una inmensa mayoría que hoy está superpoblando al mundo,molestando y minimizando sus recursos.Allí, cual profeta apocalíptico, todo comenzará de nuevo.

Supongo que ya es tarde para eliminar mi perfil de facebook…

Este artículo me recuerda las sensaciones producidas en “Ajenjo ¿que harían?” y “Escenario uno”. Viéndolo fríamente lo que se plantea es un futuro muy gris, al final las opciones serán:

1.- Huir(si es que se puede)

2.-Esperar a que te den un tiro, por ser rebelde.

3.-Ser esclavo forzado

4.-Ser esclavo perfecto.

Con las tecnologías actuales la red de control se ha perfeccionado, era lógico que sucediera algo asi con la creciente población. La tecnología sirviendo a los amos y distrayendo a la granja.En facebook y twitter circulan muchos perfiles que fácilmente serían catalogados como rojo(ejecución): gente antisistema, de ideología libre, de mente muy abierta y cualquier rasgo que lo haga diferente al Lhumanu común.Si, ya tengo el punto rojo en mi perfil, en mi IP, o en las coordenadas del satélite no importa, el camino avanzado ya no me lo quitan ni los amos ni nadie y espero lograr cristalizar mucho o poco mi espíritu en el tiempo que me quede disponible!

Luego de leer el artículo, me pongo yo mismo un punto rojo, o en todo caso, remarco el que me hayan puesto. Y calculando que este blog está más sitiado que Facebook, el carmín que tenga nos tiene a todos en miras de exterminio. Fabuloso !!

Tenemos la mente sitiada, y nos están (estamos) acorralando para el lado del corazón, qué alegría !! Por fin !!

Anoche tuve la misma observación que Eugenio, la claridad en el ambiente es tal, que cada vez hay menos espacio-tiempo para no estar conectados con Uno mismo.

Esta percepción de que estamos acorralados externamente, me da una sensación de liberación interna, difícil de explicar. Es como si el choque que el artículo pretende producir, me impulsa aun más en la dirección por la que voy.

Gracias Morféo por el envión, y por las “mentiras” iluminadoras de otros universos.

Un abrazo grande

Luz∞Amor

HH

Hermano_ H mientras no levantemos polvo, creo que no debemos de pre-ocuparnos,aun cuando conocen el sitio y a todos los que estamos aquí, seguramente no nos consideran una real amenaza,porque el abrirle los ojos a la gente sigue siendo algo muuuy complicado.-

Un abrazo.-

Hola Charlyd.

Luego de enviar mi comentario, vino a mí, la imagen de la película el abogado del diablo, en el cual aparece el personaje de Pacino, sonriendo y mencionando a la vanidad como su mejor arma. Ahora luego de leer y agradecer tu respuesta Charlyd, veo que esa imagen quedó impregnada en mi comentario también, y entonces me gustaría hacer una aclaración (también entiéndase: gustaría hacer “me”), ya que la intención no fue la de alardear, sino la de sentir algo verdadero y compartirlo.

Anoche recordaba las palabras de Morféo a cerca de la luna, y que ella misma es a la vez, el primer servidor y el primer liberador si sabe como utilizarla a su favor. Miraba su “sonrisa” y ya no era sarcástica o maligna, pude sentir cierta claridad en el ambiente y en mi interior. Sentí paz.

Luego leí el artículo de Morféo y lejos de sentir ciertos aires paranoicos como en las lecturas de algunos de sus otros artículos. Sentí paz otra vez, y quizá no supe como compartirla.

Quizá el silencio es el mejor amigo en estos momentos…

Por problemas técnicos de sincronización Disqus no muestra los comentarios hechos con perfil de Blogger. Para visualizarlos recomiendo la vista Magazine o publicar los comentarios con otra cuenta. Disculpen las molestias. Gracias.

si siente miedo al leer el artículo por que de manera automática recuerda : tengo un perfil de facebook , de twitter , de blogger , wordpress , bligoo , hotmail , youtube , vimeo , megaupload,gmail,elcachondeo y portalnet , etc etc, deben conocer hasta lo que pienso…..olvida que hizo todo eso , y muchas otras acciones inconfesables a la pantalla , por que DESCUBRIÓ que la herramienta de sus enemigos era a su vez una posibilidad más de ir razgando el velo de la ilusión , TODO lo que eres no puede ser dicho ni captado en una foto.

Gracias Morfeo por el artículo. Muy interesante.

Pero pienso que si los que tienen en sus manos el poder en este mundo pueden acceder al Quantum, con lo que ya saben el “perfil psicológico” de cada uno y mucho más, ¿para qué necesitan todo esto? No lo necesitan en realidad, lo otro es mucho más fuerte. (“En

el Quantum se tiene acceso no solo a la información de su mente sino a

la información de todas las mentes, porque se encuentra en la “nube” de

la mente colectiva. En ese lugar la consciencia artificial

puede recolectar cualquier información mental de las demás personas, es

como si estuviera en internet sin computadora, y puede, si maneja y

sabe cómo hacerlo, ingresar a la mente de un sujeto y extraer

información o implantar una imagen o idea mental para que la persona vea

algo o piense algo que a usted le favorezca, a esto lo llaman los

Rosacruces “envenenamiento mental”.” De http://detrasdeloaparente.blogspot.com.es/2011/09/los-suenos-develados-ii.html A no ser que el acceso al Quantum no sea tan sencillo como esto otro o que otros “colectivos” que no tienen acceso al Quantum también nos quieran controlar totalmente. ¿Es así?

Antes de dejar este comentario quiero expresar que pienso-siento que a pesar de todo lo que nos quieren controlar no lo van a conseguir. Un ejemplo internet se les ha ido de las manos y su efecto es el contrario del que perseguían, se ha convertido en una herramienta para unir.

Un abrazo a todos.

Nos seguiremos ganando nuestro puntito, a estas alturas del partido no hay marcha atrás… Seguiré usando Facebook y similares, para interactuar con mi entorno, hasta que un día pueda llegar a sentir a todos y que me sientan, sin necesidad de esta tecnología que tan difícilmente transmite algún tipo de sentimiento.

Me acaban de entrar ganas de ver otra vez la película de Linterna Verne, El Humano afronta los miedos de una forma… especial no, diferente.

Un abrazo.

Exelente información, haber si abrimos mas los ojos.-(solo lamento no poder escondernos).-

Creo que visto esto, es importante lograr aparentar ser un punto rosa (solo en apariencia) pero siendo realmente candidato a punto rojo o azul. Algo asi como lobos infiltrados entre las obejas. El tema es como hacerlo, como escapar de tanto control informatico en un mundo tan hiperconectado e hipercomunicado como el actual?

Bueno, tengo algun tiempo sin usar faceook, asi que me viene como anillo al dedo. pero me imagino ya tienen la evaluación de mi perfil psicologico, no queda de otra morfeo, Sobrevivir es la regla, en un mundo lleno de Lmanus (yo incluido) pues muchos estamos atados a la mataria por diferentes razones. Como escapar de esta carcel de los sentidos… Ese es el camino que yo mismo debo aprender a conocer, pero aunque infinitamente sencillo en escencia se vuelve paradogicamente complicado en la practica.

Lo peor es vivir con personas banales, y que se creen toda la historia sin leer, informarse y ser critico. Facebook es un caso mas de los muchos que hay. te pido… ruega por mi xD. sin ser religioso, de verdad cada día le pido a mi SER que me ayude a escapar, espero que llegado el momento pueda hacerlo, y se que así sera, porque el tiempo del DO (todo) es perfecto. si es que hay que claro está

Un saludo.